談更新,最常聽到三種聲音:

1.抗拒型:我們不用更新啦,不更新沒事、一更新就出事,看看那MS的win10 2004更新地雷,你吃飽太閒?

2.應付型:把幾台對外的主機上一上就好了。其他出事再說。

3.放棄型:這麼多年沒更新也沒事,有差嗎?算了啦。

天地良心阿~正因為這樣普遍的觀念存在,引用ITHOME的調查來看

[發生在臺灣網站的五大漏洞類型,其實都是屬於OWASP Top 10常見的漏洞,範疇包括:注入攻擊、敏感資料外洩、無效的存取控管與跨網站攻擊。其次,與2018年相比,當時通報的前三大漏洞類型,依序是SQL Injection漏洞、XSS漏洞與資訊外洩漏洞,到了2019年,顯然前兩大類型依然是臺灣多數網站最大問題,儘管在網站安全領域,大家已經呼籲多年,要重視這些漏洞的處理,但還是有多數網站一再發生。]

SQL Injection 是已存在20年的漏洞仍排名第一、wannycry的漏洞早在台積事件事發一年前就有補丁發布。駭客們其實不需要用到zero day或未經發表的漏洞來攻擊我們,只要用一些已知且未修補的漏洞就非常充分了。

把老早就發布的更新step by setp修補好,就像小朋友打疫苗般,一批批打下去,是調整資安體質的重點關鍵。

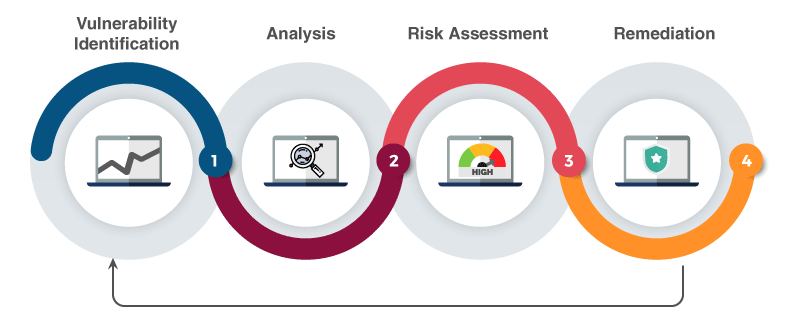

(圖片引用自https://silentbreach.com)

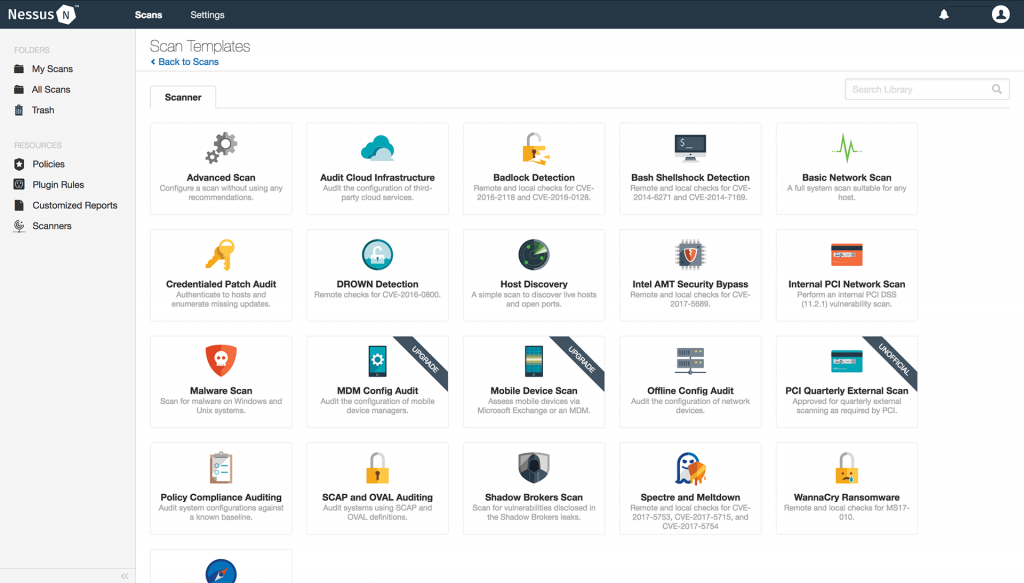

Step1.弱點掃描:建議通盤審視一下,環境內有多少應修補而未修補的更新漏洞,分級、分類一點一滴的補起來,好上手的弱掃工具首推【Nessus/OpenVAS】(這兩個有表兄弟關係),產出的報表直接幫你分級(極嚴重風險、重大風險、中等風險、低風險)。掃描只是前菜,更新修補才是主餐。

Step2.更新前:得知優先順序後,請先做一下功課,別貿然上上去,小心地雷或災情。如同上述說得有些設備更新完就出事,或是跟現存應用程式水土不服,因此**【備份】是必做事項;還有務必把實施前的狀態留下來,才能保有差異比對**。

Step3.更新期間:大範圍更新除非心臟大顆,請務必實施分區、分階段派送,套句廣告詞【先研究不傷身體,再講求效果】

第一階段:測試電腦Pilot Run,如有問題不影響營運

第二階段:各單位種子電腦派送,如有問題影響營運規模較小,也建議預擬緊急對應流程。

第三階段:廣泛性派送,透過WSUS或login script 實施。

Step4.更新後:再次透過弱點掃描(複掃)來追蹤效果,WSUS中亦可查看更新的滲透率,整體運用PDCA的概念,再度展開下一輪的更新修補作業。

(圖片引用自網管人雜誌)

上述針對系統還在聲明週期中,若系統已經EOS了,想辦法換掉、或是採行裝設HIPS(基於主機的入侵防禦系統)增加防禦的短期對應。

人打疫苗下去偶會過敏、休克,資訊環境也可能有,做好風險控管、該做的還是要做,把變更管理和復原備案準備好,讓更新和弱點管理的機制建立起來。

延伸閱讀和參考資料:

2019臺灣資安漏洞通報最新趨勢揭露

「網絡安全」SQL注入攻擊如此陳舊,但仍然如此相關。 這是為什麼

弱點掃描工具─OpenVAS安裝介紹

WSUS群組化集中控管 高效率Win10系統更新

PS.祝各位中秋節快樂~~~![]()

其實關於更新還有很多種聲音喔~我聽過:

自我欺騙型「微軟每個月都有更新太麻煩了,我們累積每三個月一次就夠了」(對~人客你最好跟駭客溝通一下請他們隔三個月才能打你一次)

輕視型「我們只要更新最危險最嚴重的就好了,其他的沒什麼風險。」(所以每次這些重大更新的新聞都沒在看嗎?)

鴕鳥型「我們不要做弱點掃瞄了,一掃出來好多,又好多事情要做;請問你可不可以寫少一點,這樣我們不會修補得那麼辛苦?」(請問你去診所做健康檢查,會請醫生無視檢查報告故意說你健康沒病嗎?或者不去做健康檢查,自我感覺良好認為頭好壯壯?)

![]()

哈哈哈,太經典啦,好寫實,不論長官、IT還是USER都需要為資安轉念才會進步。